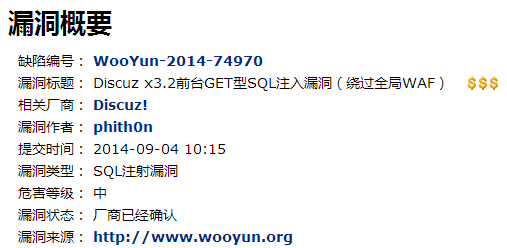

乌云平台截图(Discuz!X <= X3.2前台GET型SQL注入漏洞(绕过全局WAF)):

http://www.wooyun.org/bugs/wooyun-2014-074970

经分析Discuz! X所有版本均受影响(Discuz!X <= X3.2)。目前官方只“偷偷”在最新版本(x3.2)的下载安装包里修复了该漏洞,但没有发布公告及升级提醒。

解决方法:

在 \source\include\misc\misc_stat.php 中查找

$field = 'daytime,`'.implode('`+`', $_GET['types']).'` AS statistic';

并替换为

if (!array_diff($_GET['types'], array_merge($cols['login'], $cols['forum'], $cols['tgroup'], $cols['home'], $cols['space']))) {

$field = 'daytime,`' . implode('`+`', $_GET['types']) . '` AS statistic';

}

除非注明,均为湛蓝天空原创,转载请注明本文网址:http://skyhome.cn/discuz/484.html