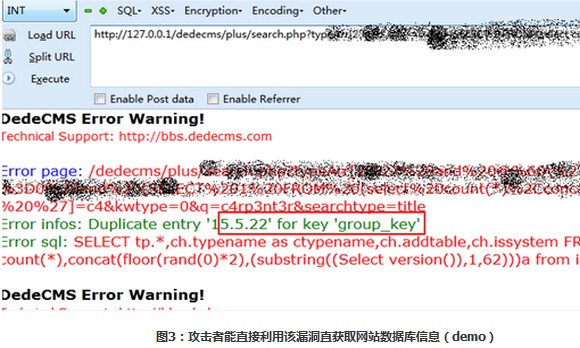

据第三方漏洞报告平台乌云消息:DedeCMS V5.7SP1再曝SQL注入漏洞(原文见http://zone.wooyun.org/content/2414)。攻击者可以借此漏洞实施攻击,直接窃取服务器数据。据互联网数据分析发现,半数以上使用DedeCMS系统的网站受到该漏洞威胁,并呈现爆发趋势。

DedeCMS(织梦内容管理系统)曾多次被曝光安全风险。去年3月,织梦DedeCms 5.7 sp1官方安装包被黑客植入后门代码;同年11月,织梦plus\feedback.php语句被曝存在SQL注入漏洞,影响八成以上用户。由于DedeCMS在国内应用广泛,本次曝光的漏洞已经影响网易、万网、人人、CSDN以及织梦官方演示站点,各站长应予以高度重视。

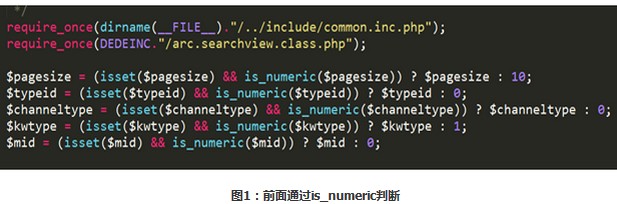

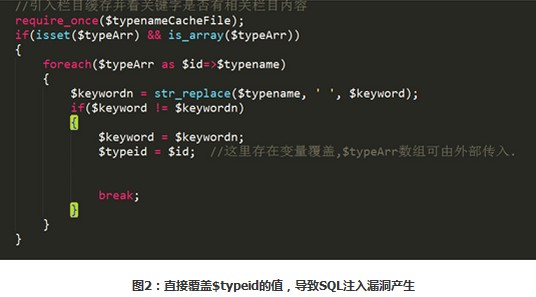

据湛蓝天空分析,本次曝光的SQL注入漏洞存在于/plus/search.php中,其中的$typeid变量被二次覆盖导致前面的判断失效,从而产生漏洞。而且,包括GBK版本和UTF-8版本的DedeCMS V5.7均存在这一漏洞。

目前,织梦官方已经发布官方补丁,湛蓝天空提醒大家尽快打补丁,防止黑客拖库攻击。(官方补丁:http://bbs.dedecms.com/572667.html)

由于织梦官方DedeCMS V5.7SP1/V5.7安全补丁(20130115)经常会出现无法下载情况,所以湛蓝天空把该补丁放到本站服务器提供给大家下载(下载地址:http://www.skyhome.cn/dedecms/259.html)。

除非注明,均为湛蓝天空原创,转载请注明本文网址:http://skyhome.cn/dedecms/260.html